Ontvangt u voortdurend lange vragenlijsten over informatiebeveiliging van uw potentiële klanten, waardoor uw verkoopcyclus wordt vertraagd? Ja, zelfs kleine bedrijven en start-ups hebben compliance nodig. Is het misschien tijd om een ISO 27001-certificering te overwegen?

In tegenstelling tot veel gehoorde misvattingen hoeft ISO 27001 uw verkoopcyclus niet te vertragen (sterker nog, het zal uw verkooptrechter juist vergroten), hoeft het geen fortuin te kosten of een jaar te duren om de implementatie te voltooien.

Laten we uitleggen waarom.

Er wordt steeds meer gevraagd om transparantie over informatiebeveiliging. Elke dag lezen we over nieuwe kwetsbaarheden, aanvallen op bedrijven en individuen nemen toe en het wordt steeds ingewikkelder om te voldoen aan wet- en regelgeving.

Deze internationale ISO-norm is algemeen toepasbaar op alle organisaties, ongeacht hun grootte, type of branche. Het biedt simpelweg het raamwerk voor het effectief beveiligen van uw gegevens, in plaats van precies te specificeren wat of wie er beveiligd moet worden. Elk bedrijf wil zijn eigen gegevens en die van anderen veilig houden. Om een betrouwbare partner te zijn voor klanten, leveranciers en partners is certificering volgens de internationale ISO 27001-norm een toegevoegde waarde.

De ISO 27001-norm bevat de vereisten voor een informatiebeveiligingsraamwerk dat is gebaseerd op vertrouwelijkheid (informatie is alleen beschikbaar voor geautoriseerde gebruikers); integriteit (informatie is nauwkeurig en volledig) en beschikbaarheid (geautoriseerde gebruikers hebben toegang tot informatie wanneer ze die nodig hebben).

Het implementeren en certificeren van uw ISO 27001 managementsysteem betekent niet dat uw organisatie niet langer kan worden blootgesteld aan cybercriminaliteit. Het toont echter wel aan dat u een risicobeoordeling voor informatiebeveiliging hebt uitgevoerd die de bedreigingen en kwetsbaarheden in uw organisatie categoriseert en dat u binnen uw mogelijkheden alle noodzakelijke technische en organisatorische maatregelen hebt genomen om incidenten te voorkomen.

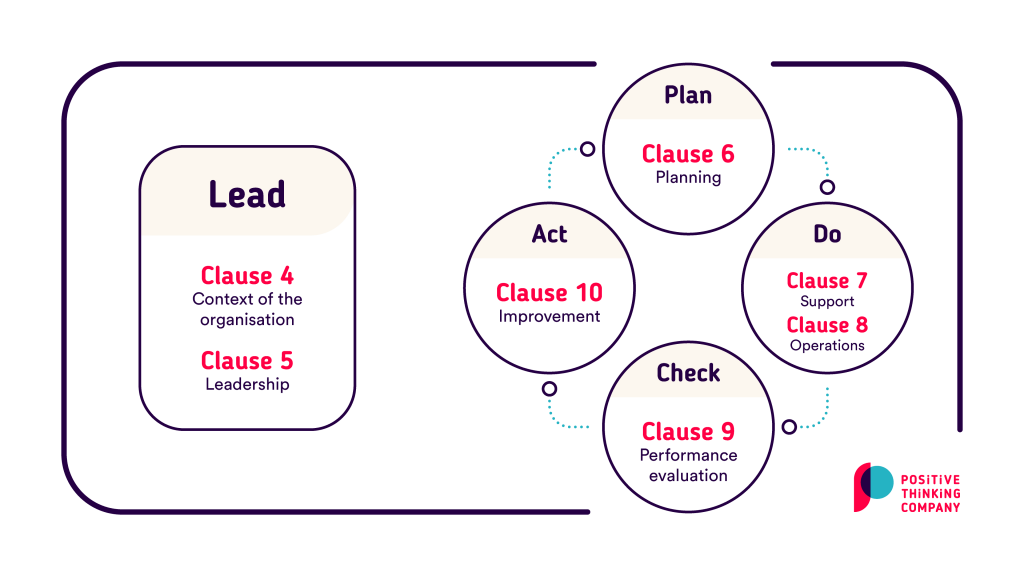

ISO 27001 beschrijft de structuur van het raamwerk en maakt gebruik van de Plan-Do-Check-Act-cyclus (PDCA-cyclus). De hoofdstukken behandelen de context van de organisatie, vereisten voor management, planning (Statement of Applicability (SoA)), ondersteuning, operaties (inclusief risicobeoordeling, risicobeperking en risicoacceptatie), evaluatie en voortdurende verbetering.

Wanneer u de ISO 27001-norm wilt implementeren, moet u rekening houden met de reikwijdte van de controles. Bedenk eenvoudig welke afdelingen van uw organisatie moeten voldoen aan ISO 27001 en een ISMS moeten implementeren. Als u een start-up bent, is het waarschijnlijk dat ISO 27001 van toepassing is op uw hele organisatie. Op deze manier zorgt u ervoor dat iedereen binnen het bedrijf bijdraagt aan een veilige omgang met informatie.

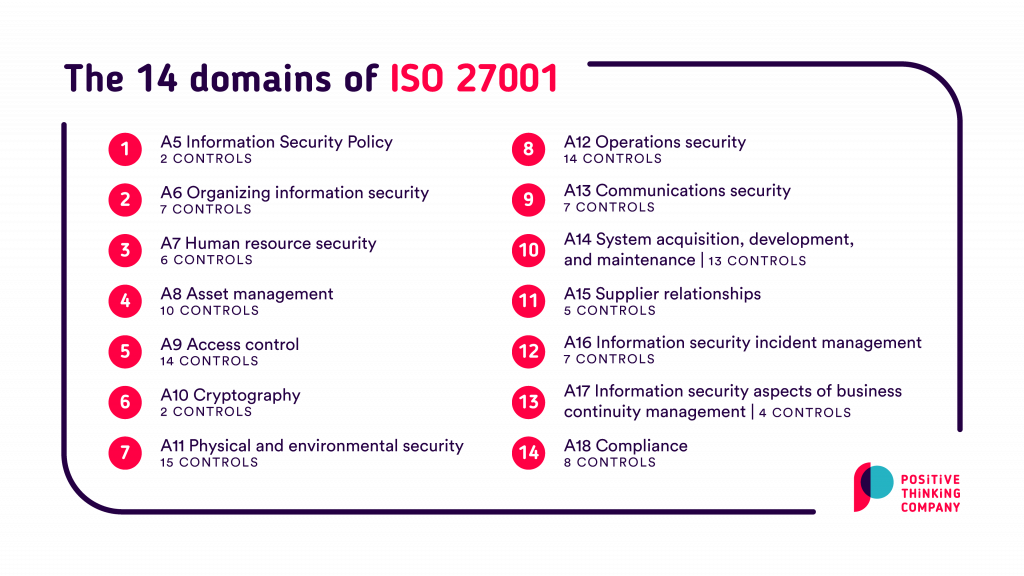

Het tweede deel, BIJLAGE A, gaat over concrete maatregelen. Het gaat in totaal om 114 zogenaamde controles, verdeeld over 14 hoofdstukken.

Overzicht van de 14 domeinen van ISO 27001

A5 Information Security Policy (2 controls)

Het management moet richting en ondersteuning bieden voor informatiebeveiliging in overeenstemming met de bedrijfsvereisten en relevante wet- en regelgeving.

In essentie moet je InfoSec-team een informatiebeveiligingsbeleid opstellen. Dit document definieert hoe je organisatie je ISMS opzet. Het moet een reeks beleidsregels bevatten voor het management om te communiceren met medewerkers en externe partijen (zoals leveranciers en klanten).

A6 Organizing information security (7 controls)

Het opzetten van een managementraamwerk voor het initiëren, controleren en uitvoeren van informatiebeveiliging binnen de organisatie.

Je organisatie moet nadenken over de rollen en verantwoordelijkheden en de scheiding van taken. Wie en hoe moet je communiceren met belangengroepen en autoriteiten? Hoe zit het met de beveiliging tijdens telewerken en het gebruik van mobiele apparaten?

A7 Human resource security (6 controls)

Informatiebeveiliging binnen Human Resources wordt gedefinieerd onder sectie A7 van ISO 27001. Het is onderverdeeld in verschillende stadia: voor, tijdens en beëindiging of verandering van het dienstverband. Al deze vereisten zijn zinvol binnen HR-gerelateerde processen, waaronder het screenen van toekomstige werknemers, het communiceren van de arbeidsvoorwaarden, disciplinaire processen en informatie- en beveiligingsbewustzijnstrainingen.

A8 Asset management (10 controls)

Uw bedrijf moet een inventarisatie maken van alle bedrijfsmiddelen die verband houden met informatie (inclusief niet-digitale bedrijfsmiddelen) en het eigendom ervan vaststellen. U moet ook nadenken over het aanvaardbare gebruik, de teruggave, etikettering, behandeling en classificatie van deze bedrijfsmiddelen. Uw organisatie moet controles implementeren voor het verwijderen van media en definiëren hoe media moeten worden overgedragen of weggegooid.

A9 Access control (14 controls)

Deze set van controles regelt de toegangscontrole tot systemen, documenten en software van gebruikers. Je organisatie zal een toegangscontrolebeleid moeten schrijven, gebruikerstoegang moeten beheren via registratie en toegangsrechten regelmatig moeten herzien en aanpassen. Dit onderwerp omvat ook wachtwoordbeheer, broncodebeperkingen en het gebruik van geheime authenticatiegegevens.

A10 Cryptography (2 controls)

De cryptografische controles zijn nodig om de vertrouwelijkheid, authenticiteit en integriteit van de informatie te beschermen. Zorg ervoor dat je nadenkt over een volwassen encryptieoplossing voor harde schijven en bekijk je externe oplossing(en) voor het delen van informatie. Het versleutelen van (persoonlijke) informatie is ook een verplichting van de GDPR-regelgeving.

A11 Physical and environmental security (15 controls)

Het doel van de implementatie van deze controles is het voorkomen van onbevoegde toegang tot, schade aan en verstoring van informatie en faciliteiten (gebouwen, IT-ruimtes, ontwikkelomgeving, etc.). Het heeft betrekking op beveiligde gebieden en apparatuur van de organisatie. Deze controles omvatten fysieke toegangscontroles, zoals het uitgeven van sleutel(s) (badges) of toegangscodes aan bevoegd personeel, en bescherming tegen natuurrampen, kwaadwillige aanvallen en ongelukken.

Een andere reeks controles in deze sectie heeft betrekking op hoe om te gaan met apparatuurkwesties zoals regelmatig gepland onderhoud, clean desk en schermbeleid, levering van apparatuur. Er wordt ook gevraagd naar richtlijnen voor de juiste bescherming van onbeheerde apparatuur.

A12 Operations security (14 controls)

De Operations-controle van ISO 27001 heeft betrekking op de beveiliging van alle operationele zaken van de processen binnen het toepassingsgebied van het ISMS. Van documentatie van procedures en event logging tot bescherming tegen malware en beheer van technische kwetsbaarheden. Ook wijzigings- en capaciteitsbeheer verdienen hier de nodige aandacht. Het maken en onderhouden van back-ups van informatie en software maken ook deel uit van deze controles.

Als organisatie heb je veel werk te doen!

A13 Communications security (7 controls)

Binnen dit hoofdstuk is een high-level netwerktopologie een toegevoegde waarde. Uitgaande van deze high-level kaart, kun je dieper in de materie duiken om de instellingen van firewalls, switches, toegangspunten en VLAN’s te controleren. Denk ook aan netwerkarchitectuur en diagrammen van gegevensstromen.

In een duidelijk beleid moet je definiëren hoe informatie kan worden overgedragen tussen partijen, afhankelijk van hun informatieclassificatie. Vereisten voor vertrouwelijkheid of geheimhoudingsovereenkomsten die de behoeften van de organisatie voor de bescherming van informatie weerspiegelen, moeten worden geïdentificeerd, regelmatig worden herzien en gedocumenteerd.

A14 System acquisition, development, and maintenance (13 controls)

A14 is gericht op het inbouwen van beveiliging in de infrastructuur van informatiesystemen. Dit omvat eisen voor informatiesystemen gedurende de gehele levenscyclus, waaronder ontwerp, testen, implementatie en analyse. Controles onder A14 omvatten het beveiligen van applicaties die worden gebruikt op openbare netwerken (A14.1.2) en het beschermen van transacties van applicatieservices (A14.1.3).

Hier worden ook de afspraken en principes opgesteld over het veilig ontwikkelen van software. De meeste van deze controles zijn van toepassing op je ontwikkelaars en system engineers.

A15 Supplier relationships (5 controls)

Met deze 5 controles op leveranciersrelaties moet je de beveiliging binnen leveranciersovereenkomsten aanpakken, leveranciersdiensten regelmatig controleren en beoordelen en leveranciers(service)wijzigingen beheren om risico’s te beperken. Hier ligt de oorzaak van de beroemde lange vragenlijsten over informatiebeveiliging die u ontvangt.

A16 Information security incident management (7 controls)

A16 gaat over het beheer van informatiebeveiligingsincidenten, -gebeurtenissen en -zwakheden. Het doel van dit Annex A-gebied is te zorgen voor een consistente en effectieve aanpak van de levenscyclus van incidenten, gebeurtenissen en zwakheden. Allereerst moet je de juiste procedures hebben voor het afhandelen van beveiligingsincidenten, inclusief incidenten waarbij persoonlijke informatie betrokken is. (GDPR art 33 & 34). In de praktijk moet je kunnen aantonen dat je rapporteert over beveiligingsincidenten. Wanneer het gebeurde; wat was de impact; wat was de quick fix die je hebt geïmplementeerd om het incident te elimineren? Wat waren de corrigerende maatregelen die je hebt geïmplementeerd na een Root Cause Analysis?

A17 Information security aspects of business continuity management (4 controls)

Een van de belangrijkste redenen voor het implementeren van ISO 27001 is het garanderen van de beschikbaarheid van de informatie(systemen). Een goed bedrijfscontinuïteitsplan, inclusief regelmatige tests, zijn essentieel om een zekere mate van gemoedsrust te bereiken. Redundante apparatuur waar nodig draagt ook altijd bij aan de beschikbaarheid van informatie.

A18 Compliance (8 controls)

Volg uw eigen regels! Deze controles vragen je organisatie om inbreuken op wettelijke, statutaire, reglementaire of contractuele verplichtingen met betrekking tot informatiebeveiliging te vermijden. Het komt erop neer dat de organisatie ervoor moet zorgen dat ze voldoet aan het beleid en de procedures die zijn vastgelegd in de bovenstaande vereisten. Een (jaarlijkse) penetratietest draagt ook bij aan de laatste technische compliance.

Valkuilen

ISO 27001-documentatie kan de grootste “brok” van de implementatie zijn. Omdat het managementsysteem meer procedurele documenten vereist, zoals beleidsregels, neemt de focus op het schrijven van die beleidsregels veel tijd in beslag. Maar ook het opzetten van de infrastructuur voor regelmatig geplande herzieningen, zoals toegangscontrole, vergt tijd en inzet van alle betrokkenen binnen het bedrijf.

Om te voorkomen dat je deze documentatie (beleid, procedures, werkinstructies) helemaal zelf moet schrijven, kun je samenwerken met een consultant die sjablonen en richtlijnen levert om het bewustzijn van je organisatie snel volwassen te maken.

Houd er rekening mee dat een audit gebaseerd is op steekproeven, maar dat je controles moeten blijven werken tussen de jaarlijkse audits door. Anders is het waarschijnlijk dat uw organisatie het risico loopt niet aan de eisen te voldoen en meer werk te verzetten als de tijd komt om opnieuw te worden gecontroleerd. ISMS is een verhaal van voortdurende verbetering!

Voor kleine bedrijven (en start-ups) kan een jaarlijkse interne audit een lastig proces zijn. Als uw bedrijf vrij klein is, is het moeilijk om een onafhankelijk persoon of team met kennis van ISO 27001 compliance te krijgen om de oefening uit te voeren. Vaak zullen deze organisaties een beroep doen op externe consultants om de interne audit uit te voeren. De interne audit kan niet worden uitgevoerd door dezelfde partij als uw externe audit.