Un rançongiciel pas si nouveau refait son apparition

Les ransomwares (ou raçongiciels) représentent toujours la menace informatique actuelle la plus sérieuse pour les petites et moyennes entreprises. Pour résumé, un rançongiciel est une forme de logiciel malveillant avancé qui va crypter les disques d’un système et demander une « rançon » en l’échange de la clé de décryptage et la restauration des fonctionnalités du système. Une fois la rançon payée, vous n’aurez plus qu’à croiser les doigts pour que les attaquants vous fournissent la clé de décryptage et que vous puissiez récupérer l’accès à vos systèmes chiffrés. Il est cependant bon de noter que les systèmes peuvent tout à fait être réinitialisés et que le serveur n’est pas en panne : ce sont les données qui se trouvent sur le serveur qui sont verrouillées. Le coût estimé des rançongiciels en 2020 est supérieur à 20 milliards de dollars, contre 11,5 milliards et 8 milliards de dollars en 2019 et 2018 respectivement.

Qu’est-ce que Ryuk ?

Ryuk est un rançongiciel qui existe depuis 2018, mais qui a depuis évolué en de nombreuses autres variantes. Ces nouvelles variantes ont récemment été utilisées lors de plusieurs attaques, notamment contre le secteur déjà très affaibli de la santé. Profitant de la vulnérabilité croissante des organisations et de l’essor du travail à distance du à l’épidémie de COVID-19, les attaques de Ryuk ont monté en flèche. Au troisième trimestre 2019, SonicWall n’avait détecté que 5123 attaques Ryuk. Au troisième trimestre 2020, 67,3 millions ont été repertoriées, ce qui représente un tiers de toutes les attaques de rançongiciel de cette année.

Pour toutes les variantes et « souches » de Ryuk le concept est identique : le logiciel mise sur la propagation et verrouillage du plus grand nombre de systèmes possible.

L’une des entreprises récemment frappée par Ryuk est une SSII française. Bien qu’elle ait réussi à réagir rapidement et efficacement à la menace, ses systèmes ont connu plusieurs semaines de temps d’arrêt. Dans cet article, nous présentons un aperçu général du fonctionnement de Ryuk et de la manière dont les organisations peuvent se protéger, avant, pendant et après l’infection.

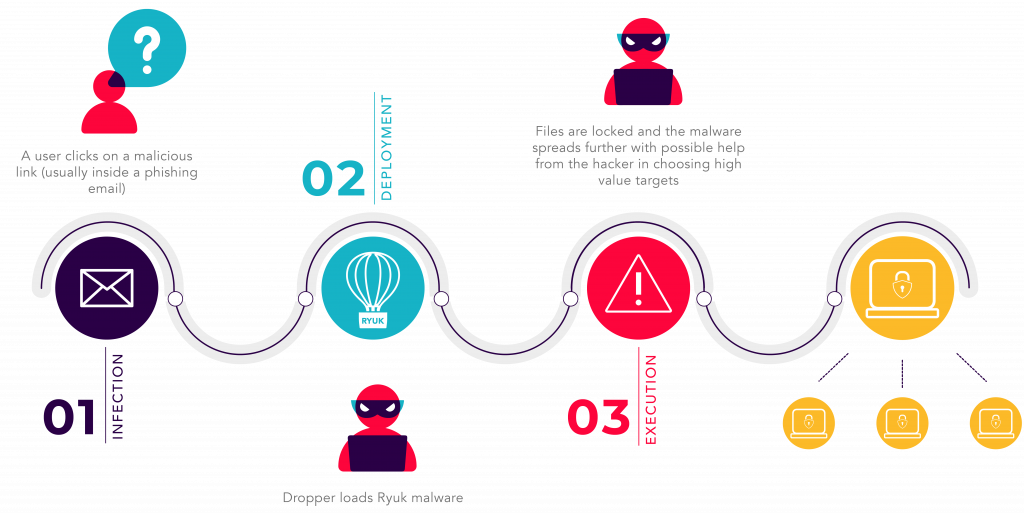

Avant de pouvoir chiffrer des données, Ryuk a besoin d’un point d’entrée dans un système. Voyons de plus près à quoi ressemble la chaîne de frappe (ou kill chain) typique de Ryuk.

Infection

Au cours de cette étape, un attaquant pourra pénétrer dans l’infrastructure de l’entreprise d’une ou de plusieurs façons. Parmi les exemples les plus courants et les plus récurrents d’attaques ou de techniques pouvant conduire à cette situation, nous pouvons citer :

- L’utilisation d’identifiants volés

- L’exploitation de logiciels obsolètes et vulnérables

- Le hameçonnage (ou phishing) dans le but d’extraire des identifiants

Ces techniques sont utilisées pour installer des logiciels malveillants sur tout poste de travail ou serveur dans l’environnement. Ils sont souvent appelés « dropper » car ils permettent à l’attaquant de déployer des outils et des logiciels malveillants plus avancés.

Déploiement

Une fois le dropper installé sur sa cible, la phase suivante de l’attaque commence. Le dropper contactera le serveur « Command and Control » pour télécharger des logiciels malveillants supplémentaires qui permettront de diffuser davantage de droppers sur des dispositifs critiques tels que les contrôleurs de domaine et les dispositifs de stockage de données. Habituellement, un attaquant utilise un serveur compromis d’une tierce partie ou un dispositif de réseau interne non patché et vulnérable pour héberger Ryuk et le déployer sur le dropper.

Exécution

Une fois que Ryuk a été largué sur la cible, il s’activera automatiquement après une période de temps indéterminée. Notez que la phase de déploiement ne se s’achève jamais, et que l’infection initiale tentera de continuer à propager les droppers dans tout le réseau. Une fois Ryuk activé, les données demeureront cryptées et irrécupérables sans la clé de décryptage. C’est à ce moment que les victimes reçoivent un message leur expliquant comment acheter de la cryptomonnaie et comment la transférer à l’attaquant en échange de la clé. Selon le moment où l’infection initiale a eu lieu, la chaîne de frappe toute entière peut facilement se dérouler du jour au lendemain. Pour les grandes entreprises, cela se fait généralement sur plusieurs jours. Étant donné que les cibles critiques sont plus nombreuses, les grandes organisations auront plus de temps pour réagir et se défendre, à condition qu’un système de détection et de surveillance adéquat ait été mis en place.

Conclusion et leçons à retenir

Tout ceci est terriblement familier à la rançon de Wannacry qui avait pris le monde par surprise. Bien son nom ait changé pour devenir Ryuk et que des techniques et du code plus avancés aient été utilisés lors des récentes attaques, ces attaques sont toujours aussi viables et lucratives pour les acteurs malveillants. Il est difficile de suivre les différentes versions de kits de rançon qui sont vendus sur le dark web à des individus qui savent à peine coder, mais qui sont encore tout à fait capables de les lancer dans des organisations plus petites. Pour contrer ce fléau, il existe quelques bonnes pratiques qui peuvent véritablement faire la différence :

- 1. Cartographiez, explorez et patchez tous les actifs de l’organisation. Ne laissez pas de dispositifs, de systèmes ou d’applications sans correctifs. Des tests de pénétration peuvent vous aider à déterminer où renforcer vos défenses pour empêcher l’infection initiale.

- 2. Assurez-vous que les données et systèmes critiques de l’entreprise sont sauvegardés sur un support renforcé ou distant. N’oubliez pas que les logiciels malveillants attirés par le dropper peuvent trouver des sauvegardes locales et les cibleront en priorité.

- 3. Sensibilisez vos employés à l’utilisation de mots de passe robustes et difficiles à deviner et à se méfier suffisamment des emails d’hameçonnage. Ces sensibalisations peuvent être menées via des ateliers de sécurité et campagnes de sensibilisation. On peut difficilement reprocher à un employé de tomber dans ce genre de piège ou d’utiliser des mots de passe peu sûrs s’il n’a jamais été sensibilisé aux dangers de tels comportements. Une bonne prise de conscience du côté de vos collaborateurs améliorera considérablement votre niveau de protection contre des infections.

- 4. Veillez à ce que des outils de détection et de surveillance soient en place dans l’ensemble de l’organisation afin de détecter, d’isoler et d’empêcher que les droppers n’introduisent d’autres logiciels malveillants ou rançongiciels. Même pour une petite entreprise, le fait d’avoir mis en place ou externalisé une solution SIEM (ou assimilée) peut être d’une aide incroyable pour contrer le déploiement des logiciels malveillants les plus dangereux.

- 5. Il est également fortement recommandé de mettre en place une protection solide de vos postes de travail pour empêcher la phase d’exécution. Ceci pourra également contribuer à bloquer la phase d’exécution. Dans de nombreux cas, le dropper fera appel à des scripts supplémentaires pour désactiver toute protection locale. La seule protection de vos postes de travail n’est donc pas suffisante, mais il est fortement conseillé de l’implémenter comme point de départ.

J’espère que cet article a, dans une certaine mesure, sensibilisé aux dangers des rançongiciels et aux méthodes de les contrer. Ne laissez pas les attaques de rançongiciels vous prendre par surprise. Si vous avez des doutes sur les protections en place dans votre entreprise, n’hésitez pas à nous contacter pour discuter avec nos spécialistes cybersécurité et consulter nos offres.